#6 CCNP合格者が解説! 【CCNP ENARSI】対策問題集

#CCNP #CCNP ENARSI #CCNP ENCOR #CCNP Enterprise #CCNP 合格 #CCNP 対策問題集

お世話になっております。InfraNaviです。

この記事では、CCNP ENARSIの本番試験の出題に近い問題を出題・解説しております。

Question26

設問

Q26. IPv6ネットワークにおいて、IPv6 Source Guardはどの情報を利用して、IPv6ソースアドレスの転送許可を決定するか?

•A. IPv6アクセスリスト(ACL)

•B. DHCPv6バインディングテーブル

•C. OSPFv3ルーティングテーブル

•D. スイッチのポートセキュリティ設定

正解

✅ B. DHCPv6バインディングテーブル

正解の解説

•IPv6 Source Guardは、IPv6パケットの送信元アドレスが正当であるかどうかを確認するために、DHCPv6バインディングテーブルを利用する。

•バインディングテーブルには、DHCPv6サーバーがクライアントに割り当てたIPv6アドレスの情報が記録されているため、正規のクライアントが使用するアドレスかどうかを検証できる。

•これにより、不正なIPv6アドレスのスプーフィング攻撃を防ぐことが可能。

その他の選択肢の解説

A. IPv6アクセスリスト(ACL) ❌(誤り)

IPv6 ACLは、特定のIPv6トラフィックを許可または拒否するために使用されるが、IPv6 Source Guardの判断には直接関与しない。

Source Guardは、ACLのように手動で定義されたルールではなく、DHCPv6バインディングテーブルを動的に参照して動作する。

C. OSPFv3ルーティングテーブル ❌(誤り)

OSPFv3はルーティングプロトコルであり、ルータ間でネットワークプレフィックスを交換するために使用される。

IPv6 Source Guardは、OSPFv3のルーティングテーブルとは無関係に、ホストレベルのソースアドレスを検証する。

D. スイッチのポートセキュリティ設定 ❌(誤り)

ポートセキュリティは、特定のMACアドレスのみがスイッチポートを使用できるようにする機能であり、IPv6のソースアドレスとは関係がない。IPv6 Source Guardは、MACアドレスではなく、DHCPv6のアドレス割り当て情報に基づいて動作する。

Question27

設問

Q27.あるネットワークエンジニアが、2台のルータ間で動的ルーティングを設定しようとしています。しかし、show ip ospf neighbor コマンドの出力を見ると、ネイバーステータスが EXSTART/EXCHANGE のまま になっており、OSPF 隣接関係(Adjacency)が確立できていません。この問題を解決するために適切なアクションを選んでください。

•A. ルータ間で MTU の値を一致させる

•B. OSPF の Hello タイマーと Dead タイマーを一致させる

•C. OSPF のプロセス ID を両ルータで同じ値にする

•D. OSPF のプライオリティを変更して DR/BDR の選出をやり直す

正解

✅ A. ルータ間で MTU の値を一致させる

正解の解説

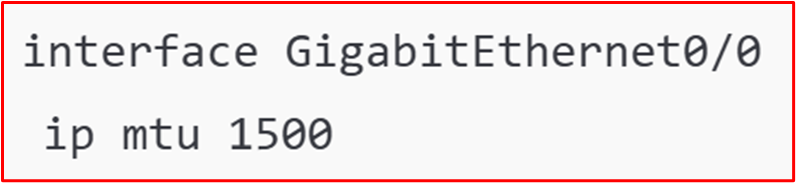

•OSPF のネイバーが EXSTART/EXCHANGE 状態で停止する主な原因は、両ルータ間の MTU ミスマッチである。

•OSPF の Database Description (DBD) パケット の交換時に、ルータが異なる MTU を持っていると、サイズの不一致が原因で DBD の送受信が失敗し、隣接関係が EXSTART/EXCHANGE のままとなる。

•MTU を一致させることで、OSPF が DBD のやり取りを正しく完了し、FULL 状態まで遷移する。

その他の選択肢の解説

B. OSPF の Hello タイマーと Dead タイマーを一致させる ❌(誤り)

Hello タイマーと Dead タイマーの不一致は、OSPF のネイバーが「Down」または「Init」状態のままになる原因にはなるが、EXSTART/EXCHANGE で停止する原因にはならない。この問題を解決するには MTU の調整が必要。

C. OSPF のプロセス ID を両ルータで同じ値にする ❌(誤り)

OSPF のプロセス ID は、各ルータ内のローカルな識別子であり、OSPF 隣接関係には影響しない。

ルータごとに異なるプロセス ID を設定しても、正しいネットワーク設定がされていれば OSPF ネイバーは確立される。

D. OSPF のプライオリティを変更して DR/BDR の選出をやり直す ❌(誤り)

EXSTART/EXCHANGE の問題は DR/BDR の選出とは関係がない。

DR/BDR の選出は、OSPF が 2-Way 状態に達した後に行われるが、この問題は 2-Way の前の EXSTART/EXCHANGE で発生しているため、プライオリティの変更では解決しない。

Question28

設問

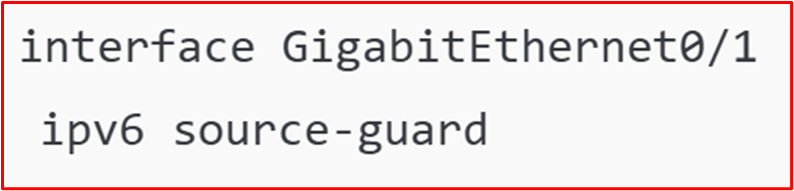

Q28.管理者がSSHを使用してルータにアクセスしようとしましたが、接続できません。以下の設定を確認し、問題を解決するために適切なアクションを選んでください。

•A. line vty に transport input ssh を追加する

•B. access-list 10 に SSH クライアントのIPアドレスを追加する

•C. crypto key generate rsa コマンドを再実行する

•D. login local を password cisco に変更する

正解

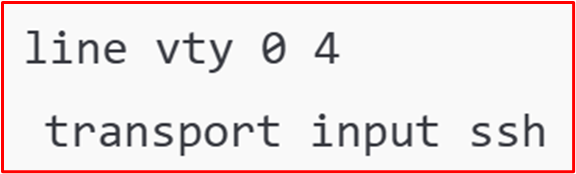

✅ A. line vty に transport input ssh を追加する

正解の解説

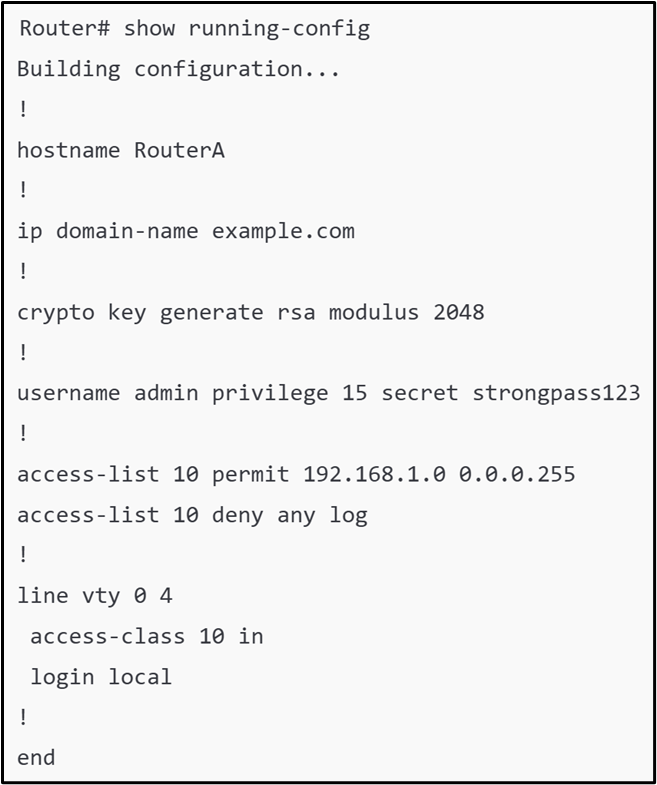

•現在の設定では、VTYラインにSSHを明示的に許可する設定がなく、SSHが有効になっていない可能性が高い。

•transport input ssh を追加することで、SSHのアクセスが許可され、接続できるようになる。

•この設定により、Telnet接続を無効化し、SSHのみを許可するようになる。

その他の選択肢の解説

B. access-list 10 に SSH クライアントのIPアドレスを追加する ❌(誤り)

ACL (access-list 10) によるフィルタリングがSSH接続の障害になっている可能性はあるが、ACLの設定ミスが原因でない場合、これは根本的な解決策にはならない。まず、SSH自体が有効になっているかを確認するのが優先事項であり、transport input ssh が必要。

C. crypto key generate rsa コマンドを再実行する ❌(誤り)

RSAキーはすでに生成済みであり(crypto key generate rsa modulus 2048 が存在するため)、再実行の必要はない。もしRSAキーが未生成ならSSHは動作しないが、このケースでは問題の原因ではない。

D. login local を password cisco に変更する ❌(誤り)

現在の login local 設定は正しく、ユーザー名とパスワードの認証を使用しているため、変更の必要はない。password cisco に変更すると、固定パスワードの使用になり、セキュリティが低下する可能性がある。

Question29

設問

Q29. IT スタッフが通常の勤務時間中にオフィスへ来ましたが、SSH を使用してデバイスにアクセスできません。以下の設定を確認し、問題を解決するために適切なアクションを選んでください。

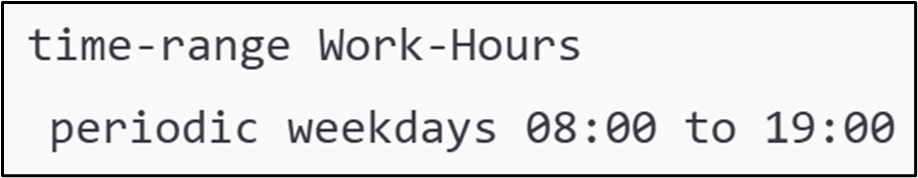

•A. time-range Work-Hours の時間設定を 08:00 to 19:00 に変更する

•B. access-list 200 に permit ip any any を追加する

•C. interface GigabitEthernet0/1 で ip access-group 200 out を追加する

•D. access-list 200 に permit tcp 192.168.20.0 0.0.0.255 any eq ssh を追加する

正解

✅ A. time-range Work-Hours の時間設定を 08:00 to 19:00 に変更する

正解の解説

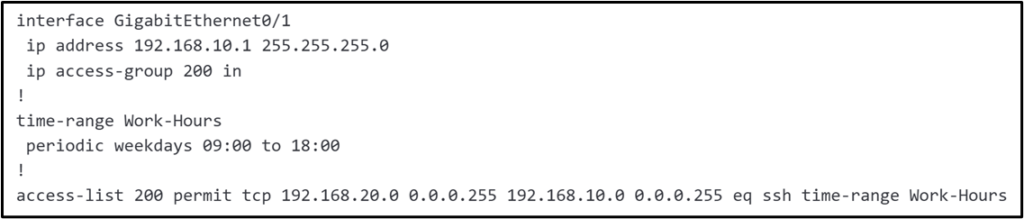

•現在の設定では、SSH 接続が許可される時間が 09:00 – 18:00 に制限されている。

•IT スタッフが出勤している時間がこれより前(08:00など)または後(18:30など)の場合、ACLの適用時間外になりSSHアクセスがブロックされる。

•time-range の時間を 08:00 – 19:00 に拡張すれば、通常の勤務時間中のアクセスが確実に許可される。

その他の選択肢の解説

B. access-list 200 に permit ip any any を追加する ❌(誤り)

permit ip any any を追加すると、SSH だけでなく、すべてのトラフィックを許可してしまうため、セキュリティ上のリスクが高い。ACL の目的は SSH のみを許可することであり、すべてのトラフィックを開放するのは適切な解決策ではない。

C. interface GigabitEthernet0/1 で ip access-group 200 out を追加する ❌(誤り)

ip access-group は IN(受信)トラフィックに適用されており、SSH リクエストのフィルタリングに使用されている。OUT(送信側)に適用しても、SSH セッションの開始には影響しないため、問題の解決にはならない。

D. access-list 200 に permit tcp 192.168.20.0 0.0.0.255 any eq ssh を追加する ❌(誤り)

既存の ACL により、特定の送信元 (192.168.20.0/24) から特定の宛先 (192.168.10.0/24) への SSH アクセスが制限されている。新しいルールを追加することで一部のアクセスは許可されるかもしれないが、time-range の制限がある限り、問題は解決しない。

Question30

設問

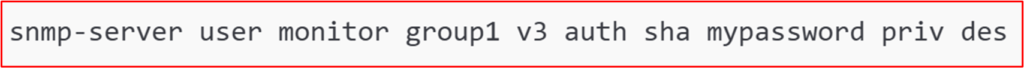

Q30.あるネットワーク管理者が、SNMP v3 を使用してネットワーク機器の監視を設定し、認証と暗号化に DES を使用しました。しかし、SNMP マネージャがエージェントに接続しようとすると、「認証エラー」 が発生し、SNMP 通信が確立されませんでした。この問題を解決するために適切なアクションを選んでください。

•A. SNMP ユーザーの認証プロトコルを SHA に変更する

•B. SNMP ユーザーのパスワードを管理サーバーの設定と一致させる

•C. SNMP バージョンを v3 から v2c に変更する

•D. SNMP の暗号化アルゴリズムを AES に変更する

正解

✅ B. SNMP ユーザーのパスワードを管理サーバーの設定と一致させる

正解の解説

•SNMP v3 では、ユーザー名とパスワード(認証キー)が一致しないと通信が成立しない。

•管理サーバー側と SNMP エージェント側のパスワードが異なっていると、認証エラーが発生し、SNMP マネージャがエージェントにアクセスできなくなる。

•このため、SNMP ユーザーのパスワードを正しく設定することで、問題を解決できる。

•次の設定により、管理サーバー側のSNMPユーザー情報とパスワードが一致し、認証エラーを解消できる。

その他の選択肢の解説

A. SNMP ユーザーの認証プロトコルを SHA に変更する ❌(誤り)

SHA に変更すると、より強力な認証が可能になるが、現在の問題は認証プロトコルではなく、パスワードの不一致に起因している可能性が高い。

現在の設定(MD5 など)でも、パスワードが一致していれば正常に動作するため、SHA に変更することは必須ではない。

C. SNMP バージョンを v3 から v2c に変更する ❌(誤り)

SNMP v2c は認証や暗号化の機能がないため、セキュリティ要件を満たさない。

問題の原因は認証情報の不一致であり、SNMPバージョンをダウングレードすることでは解決しない。

D. SNMP の暗号化アルゴリズムを AES に変更する ❌(誤り)

AES は DES より強力な暗号化方式だが、問題の原因は暗号化アルゴリズムではなく、認証情報の不一致にある。

DES でも適切に設定されていれば正常に動作するため、暗号化方式の変更は必須ではない。

教育訓練給付金で受講料が最大80%OFF!最大264,000円割引でお得に学べる!

InfraNaviでは、CCNP Enterprise試験合格に向けたe-learning研修をご用意しております。

ENCOR、ENARSIの動画講座、より本番試験に近い問題集、シミュレーション問題用のシミュレータのご用意や仮想環境の構築方法もお伝えしております。

更に、厚生労働省から専門実践教育訓練給付金対象講座として認定されている講座ですので、受講料が最大80%OFFになる可能性がございます。

この制度は日本では該当者の中の2~3%しか使用していない制度で、皆さんが支払われている雇用保険料から受講料が補填されている形となります。

利用しないと損な制度なので、是非ご利用ください。

もしご興味がありましたら、以下LINE、もしくはメールアドレスよりお問い合わせくださいませ!

お問い合わせ特典として、e-learningのサンプルアカウントをプレゼントさせて頂きます!

お問い合わせメールアドレス:customer@theit.co.jp

本日もお読み頂き、ありがとうございました!