#7 CCNP合格者が解説! 【CCNP ENARSI】対策問題集

#CCNP #CCNP ENARSI #CCNP ENCOR #CCNP Enterprise #CCNP 合格 #CCNP 対策問題集

お世話になっております。InfraNaviです。

この記事では、CCNP ENARSIの本番試験の出題に近い問題を出題・解説しております。

Question31

設問

Q31.あるネットワーク管理者が、Ciscoルータから管理サーバーへ通知を送信するように設定しました。この通知は信頼性を確保し、暗号化されるはずでしたが、実際には通知は確実に送信されるものの、暗号化されていないことが判明しました。この問題を解決するために適切なアクションを選んでください。

•A. SNMP 通知を SNMPv3 に変更し、暗号化オプションを有効化する

•B. Syslog 転送に TCP を使用するように設定を変更する

•C. SSH を使用してリモート管理を有効にする

•D. SNMP コミュニティストリングをより複雑なパスワードに変更する

正解

✅ A. SNMP 通知を SNMPv3 に変更し、暗号化オプションを有効化する

正解の解説

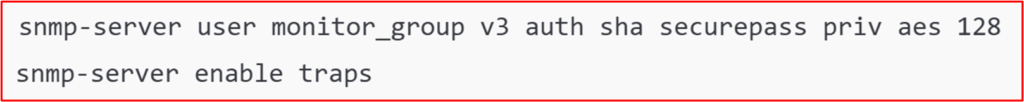

•現在の通知が確実に送信されているが暗号化されていないということは、SNMP v1 または v2c が使用されている可能性が高い。

•SNMP v3 は、認証と暗号化の両方をサポートしており、データを保護しながら通知を送信することができる。

•priv オプションを有効にすることで、通知が暗号化されるようになる。

•次の設定により、管理サーバーへ送信される SNMP 通知が確実に暗号化されるようになる。

その他の選択肢の解説

B. Syslog 転送に TCP を使用するように設定を変更する ❌(誤り)

Syslog の転送に TCP を使用することで信頼性は向上するが、暗号化とは無関係。

通知が確実に送信されている時点で、信頼性の問題ではなく、暗号化の設定ミスが原因と考えられる。

C. SSH を使用してリモート管理を有効にする ❌(誤り)

SSH はリモート管理のセキュリティを強化するが、通知の暗号化とは関係がない。

SNMP 通知の暗号化問題を解決するには、SNMPv3 の priv オプションを有効にする必要がある。

D. SNMP コミュニティストリングをより複雑なパスワードに変更する ❌(誤り)

SNMP コミュニティストリング(特に v1, v2c)を強化しても、通信そのものは暗号化されない。

SNMP v3 の priv オプションを有効にすることで、暗号化された通信が可能になる。

Question32

設問

•A. 各拠点のルータで静的ルートを手動設定し、MPLSバックボーンを利用しない

•B. MPLSネットワーク内のPEルータでVRF(仮想ルーティングフォワーディング)を使用して顧客のルーティングテーブルを分離する

•C. BGPを使用して拠点ルータ間で直接経路情報を交換し、MPLSの役割を最小限にする

•D. OSPFまたはEIGRPを使用してMPLSネットワーク全体を単一のルーティングドメインに統合する

正解

✅ B. MPLSネットワーク内のPEルータでVRF(仮想ルーティングフォワーディング)を使用して顧客のルーティングテーブルを分離する

正解の解説

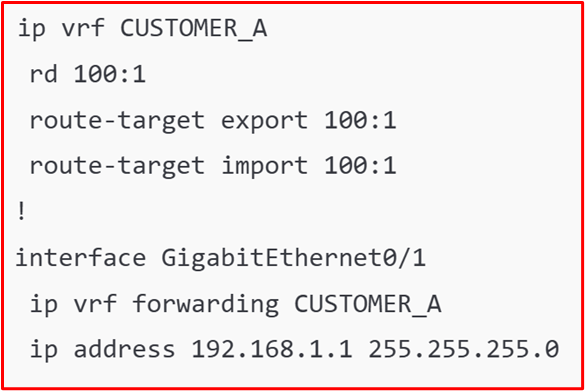

•MPLS Layer 3 VPNは、プロバイダエッジ(PE)ルータに仮想ルーティングフォワーディング(VRF)を設定し、異なる顧客のルーティング情報を分離することで構築される。

•各顧客のVRFはBGPを使用してプロバイダネットワーク全体に広がり、MPLSバックボーン内でルートを正しく伝播する。

•これにより、異なる顧客のトラフィックを分離しつつ、拠点間のルーティングが可能になる。

その他の選択肢の解説

A. 各拠点のルータで静的ルートを手動設定し、MPLSバックボーンを利用しない ❌(誤り)

MPLS Layer 3 VPN はダイナミックルーティングを利用し、手動の静的ルート設定は運用コストが高く、スケーラビリティに欠ける。

MPLS バックボーンを使用しないと、VPN の本来のメリット(拠点間の動的ルーティング、スケーラビリティ、QoSサポート)を活かせない。

C. BGPを使用して拠点ルータ間で直接経路情報を交換し、MPLSの役割を最小限にする ❌(誤り)

MPLS Layer 3 VPN では、拠点ルータ(CE)は直接 BGP で通信せず、PE ルータが CE ルータとの経路情報をやり取りし、MPLSネットワーク内で BGP/MPLS VPN を通じてルートを広める。拠点間の直接BGP接続では、スケーラビリティが低下し、MPLS VPN のメリットを十分に活かせない。

D. OSPFまたはEIGRPを使用してMPLSネットワーク全体を単一のルーティングドメインに統合する ❌(誤り)

MPLS Layer 3 VPN では、プロバイダネットワーク(Pルータ)と顧客ネットワーク(CEルータ)のルーティング情報を分離するため、単一のルーティングドメインにはしない。OSPFやEIGRPは CE-PE 間で使用されることはあるが、MPLS バックボーン全体を1つのルーティングドメインに統合する設計は適切でない。

Question33

設問

Q33.ある企業ネットワークでは、不正な IPv6 アドレスの使用を防ぐために IPv6 Source Guard を導入することになりました。この機能が提供する主な役割は何でしょうか? 2つ選んでください。

•A. IPv6 ネットワーク内の動的なアドレス変更を自動的に管理する

•B. 不正な IPv6 アドレスを使用したパケットの送信をブロックする

•C. ネットワーク上のすべての IPv6 トラフィックを暗号化する

•D. 有効な IPv6 アドレスと割り当てられたインターフェースをマッピングし、スプーフィング攻撃を防ぐ

正解

✅ B. 不正な IPv6 アドレスを使用したパケットの送信をブロックする

✅ D. 有効な IPv6 アドレスと割り当てられたインターフェースをマッピングし、スプーフィング攻撃を防ぐ

正解の解説

•IPv6 Source Guard は、ネットワーク上で許可されていない IPv6 アドレスを使用して通信しようとするデバイスを特定し、通信をブロックする機能を持つ。

これにより、偽の送信元アドレスを使用する攻撃(IP スプーフィング)を防ぐことができる。

•IPv6 Source Guard は、各インターフェースに対して許可された IPv6 アドレスのリストを作成し、それに基づいてフィルタリングを行う。

このマッピングを利用することで、ネットワーク上で不正なデバイスが偽のアドレスを使用することを防ぐ。

その他の選択肢の解説

A. IPv6 ネットワーク内の動的なアドレス変更を自動的に管理する ❌(誤り)

IPv6 Source Guard はアドレスの管理機能を持たず、ネットワーク上でのアドレス変更を自動で処理する機能はない。

動的なアドレス管理は、DHCPv6 や SLAAC(Stateless Address Autoconfiguration)によって行われる。

C. ネットワーク上のすべての IPv6 トラフィックを暗号化する ❌(誤り)

IPv6 Source Guard はセキュリティ機能の一つだが、トラフィックの暗号化機能は持たない。

IPv6 トラフィックの暗号化には、IPsec などの別の技術が必要になる。

Question34

設問

Q34.あるネットワーク管理者が、特定のトラフィックをフィルタリングし、特定のネクストホップに転送するポリシーベースルーティング(PBR) を設定しました。この設定により、どのような影響が発生するでしょうか? 2つ選んでください。

•A. FILTER-LIST に一致するトラフィックは、デフォルトのルーティングテーブルを使用して転送される

•B. FILTER-LIST に一致しないトラフィックは、手動で指定されたネクストホップ 10.1.1.1 に転送される

•C. すべてのパケットがポリシールーティングに従って 10.1.1.1 に転送される

•D. FILTER-LIST に一致するトラフィックは、ポリシールーティングを無視してドロップされる

正解

✅ A. FILTER-LIST に一致するトラフィックは、デフォルトのルーティングテーブルを使用して転送される

✅ B. FILTER-LIST に一致しないトラフィックは、手動で指定されたネクストホップ 10.1.1.1 に転送される

正解の解説

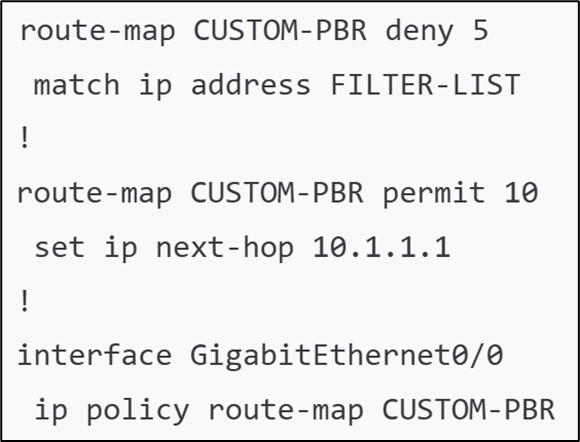

•ポリシールートマップの deny ステートメントは、ポリシーベースルーティング(PBR)を適用しないことを意味する。したがって、FILTER-LIST に一致するトラフィックは PBR によるネクストホップ変更の影響を受けず、デフォルトのルーティングテーブルを使用して転送される。

•route-map CUSTOM-PBR permit 10 では、set ip next-hop 10.1.1.1 によって、すべての一致しないトラフィックを 10.1.1.1 へ転送するように設定されている。つまり、FILTER-LIST に含まれないパケットは、手動で指定された 10.1.1.1 へルーティングされる。

その他の選択肢の解説

C. すべてのパケットがポリシールーティングに従って 10.1.1.1 に転送される ❌(誤り)

route-map の deny 5 でフィルタリングされたトラフィックは、デフォルトのルーティングテーブルを使用するため、すべてのパケットが 10.1.1.1 に転送されるわけではない。したがって、この選択肢は誤り。

D. FILTER-LIST に一致するトラフィックは、ポリシールーティングを無視してドロップされる ❌(誤り)

deny は、ポリシールーティングの適用を回避するだけであり、トラフィックをドロップするわけではない。

したがって、FILTER-LIST に一致するパケットは通常のルーティングテーブルに従って転送されるため、この選択肢は誤り。

Question35

設問

Q35.あるネットワーク管理者が、ログイン試行の成功および失敗の記録を SNMP トラップとして送信するようにルータを設定しました。しかし、失敗したログイン試行のトラップは受信できるものの、成功したログイン試行のトラップが管理サーバーに送信されていません。この問題を解決するには、どのコマンドを追加する必要がありますか?

•A. login on-success log を追加する

•B. snmp-server enable traps authentication を追加する

•C. logging buffered 4096 を追加する

•D. archive log config logging size 1000 を追加する

正解

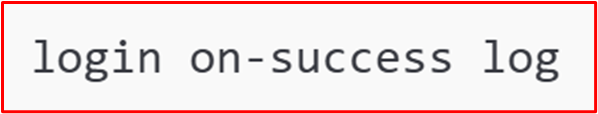

✅ A. login on-success log を追加する

正解の解説

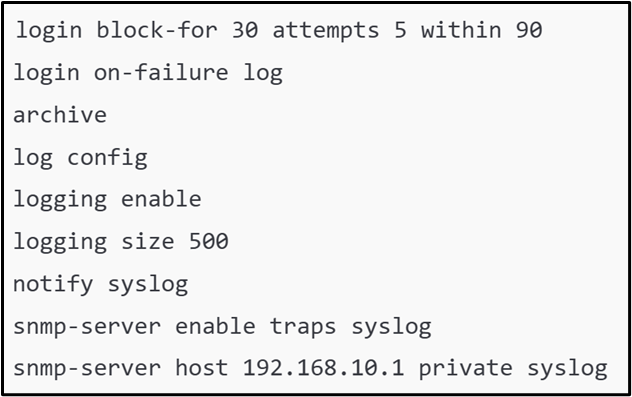

•現在の設定では、login on-failure log により、失敗したログイン試行のみがログに記録され、SNMP トラップとして送信される。

•成功したログイン試行をトラップとして送信するには、login on-success log を設定する必要がある。

•この設定により、管理サーバーは成功したログイン試行の記録も受信できるようになる。

•次のコマンドを追加することで、成功したログイン試行も SNMP トラップに含めることができる。

その他の選択肢の解説

B. snmp-server enable traps authentication を追加する ❌(誤り)

snmp-server enable traps authentication は、SNMP 認証の成功または失敗を監視するためのコマンド。しかし、ログイン成功/失敗の記録とは異なるため、この問題の解決にはならない。

C. logging buffered 4096 を追加する ❌(誤り)

このコマンドは、ルータのバッファに保存されるログのサイズを増やすだけであり、SNMP トラップの送信には影響しない。ログの保持時間を延ばす効果はあるが、成功したログイン試行を SNMP トラップとして送信する設定ではないため、不正解。

D. archive log config logging size 1000 を追加する ❌(誤り)

この設定は、設定変更のログアーカイブサイズを増やすためのものであり、ログイン試行のトラップ送信とは関係がない。ログの保存管理には有効だが、成功したログイン試行のトラップ送信を有効化するものではない。

教育訓練給付金で受講料が最大80%OFF!最大264,000円割引でお得に学べる!

InfraNaviでは、CCNP Enterprise試験合格に向けたe-learning研修をご用意しております。

ENCOR、ENARSIの動画講座、より本番試験に近い問題集、シミュレーション問題用のシミュレータのご用意や仮想環境の構築方法もお伝えしております。

更に、厚生労働省から専門実践教育訓練給付金対象講座として認定されている講座ですので、受講料が最大80%OFFになる可能性がございます。

この制度は日本では該当者の中の2~3%しか使用していない制度で、皆さんが支払われている雇用保険料から受講料が補填されている形となります。

利用しないと損な制度なので、是非ご利用ください。

もしご興味がありましたら、以下LINE、もしくはメールアドレスよりお問い合わせくださいませ!

お問い合わせ特典として、e-learningのサンプルアカウントをプレゼントさせて頂きます!

お問い合わせメールアドレス:customer@theit.co.jp

本日もお読み頂き、ありがとうございました!